L’authentification, élément clé de la cybersécurité

Les mots de passe représentent bien souvent une clé permettant d’ouvrir une “forteresse” 🗝️

Les attaquants d’aujourd’hui disposent de listes massives d’identifiants volés et automatisent leurs offensives (credential stuffing, phishing).

Sans mesures complémentaires, un mot de passe compromis ouvre la brèche. Plusieurs cyberattaques récentes l’ont démontré : les bases de données d’Adecco, Viamedis ou Almerys ont été compromises à cause d’un mauvais contrôle des accès et de l’absence de double authentification.

Le vol massif de données chez France Travail (février–mars 2024) – touchant 43 millions de personnes – a lui aussi mis en lumière les dangers d’une sécurité insuffisante : Des pirates ont exploité des failles de sécurité et des identifiants volés pour accéder aux outils internes.

Un article de Zataz rappelle qu’une authentification multifacteur (MFA) et un principe de moindre privilège auraient pu limiter les dégâts. La présidente de la CNIL a rappelé que 80 % des violations de données en 2024 auraient pu être évitées grâce à une authentification forte.

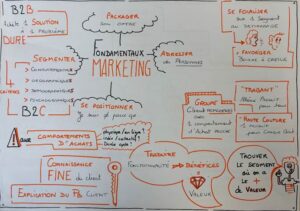

Qu’est-ce que l’authentification multifacteur (MFA) ?

L’authentification multifacteur exige au moins deux preuves indépendantes pour vérifier une identité.

Ces facteurs se répartissent en trois catégories

👇 Connaissance : ce que vous savez (mot de passe, code PIN)

📱 Possession : ce que vous possédez (smartphone, clé FIDO, carte à puce)

🧬 Inhérence : ce que vous êtes (empreinte digitale, reconnaissance faciale, etc.)

En combinant plusieurs facteurs, on rend l’usurpation beaucoup plus difficile : un attaquant doit connaître le mot de passe et avoir accès à votre appareil ou à vos données biométriques.

Bonnes pratiques et recommandations officielles

Les autorités comme l’ANSSI et la CNIL rappellent qu’un renforcement de l’authentification est désormais indispensable :

– Analyser les risques et adapter la robustesse des mots de passe selon le contexte (16 caractères)

– Privilégier la MFA, notamment avec un facteur de possession (application, clé physique…)

– Utiliser un gestionnaire de mots de passe pour générer et stocker des identifiants uniques

– Respecter le RGPD en limitant les données biométriques collectées

– Appliquer le principe du moindre privilège : limiter les droits aux besoins réels des utilisateurs

– Former et sensibiliser les collaborateurs aux risques de phishing et de vol d’identifiants

– Journaliser et surveiller les accès pour détecter tout comportement anormal

Les tips de Kaizen Solutions pour un pare-feu efficace :

🔒 Limiter les flux au strict nécessaire : n’ouvrez que les ports et protocoles indispensables et adoptez une politique « deny by default » pour tout le reste

🚧 Segmenter le réseau : séparez le réseau interne des zones exposées (DMZ) par des passerelles et filtrez le trafic entre elles.

🛠️ Mettre à jour et configurer: changez les mots de passe et les paramètres par défaut des équipements, appliquez les correctifs logiciels et firmware et testez la configuration

🚫 Bloquer les tentatives anormales : définissez des règles pour bloquer un identifiant après plusieurs échecs d’authentification afin d’empêcher les attaques par force brute. Utilisez des solutions capables de détecter les adresses IP malveillantes et d’activer le geo‑blocking.

📊 Surveiller et enregistrer le trafic : activez la journalisation pour analyser les connexions, détecter les anomalies (IDS/IPS) et réagir rapidement en cas d’incident.